Banki coraz częściej ostrzegają klientów przed cyberprzestępcami. Najczęściej informują o nowych zagrożeniach, chociaż większość z nich istniała już znacznie wcześniej. 7 listopada bank PKO BP zamieścił na swojej stronie internetowej (a także na stronie Inteligo) ostrzeżenie przed oszustami, którzy wysyłają, podszywając się pod PKO BP fałszywy e-mail. Otworzenie pliku, który jest załączony do tego maila – jak to zwykle bywa – może mieć poważne konsekwencje.

PKO BP fałszywy e-mail: jak to działa?

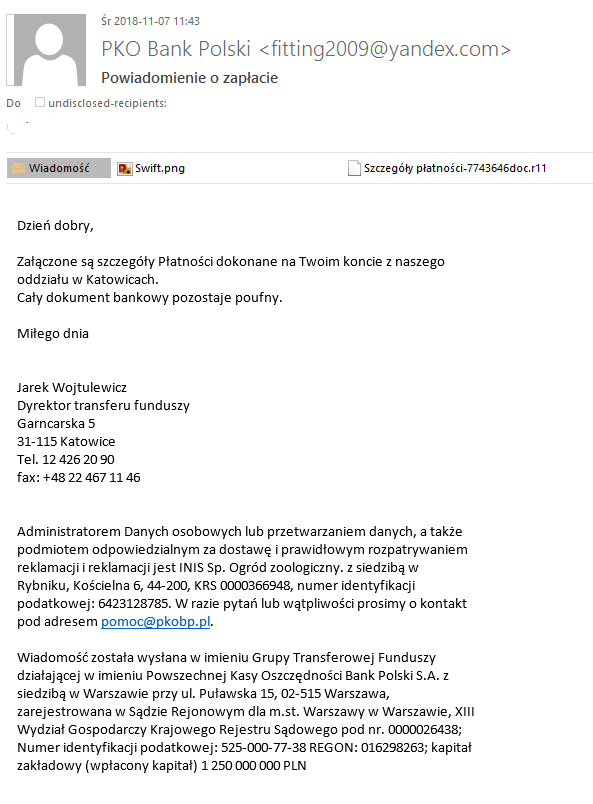

Na skrzynkę e-mailową przychodzi wiadomość. Temat – „Zawiadomienie o zapłacie”. W treści e-maila klient znajdzie lakonicznie sformułowany komunikat, który ma go zachęcić do otworzenia załącznika. W pliku mają rzekomo znaleźć się szczegóły płatności, które były dokonane w jednym z oddziałów PKO BP Fałszywy e-mail zawiera jednak równie fałszywy załącznik, który tylko udaje typowy dokument Word (chociaż jeśli zwrócimy uwagę na rozszerzenie pliku, to od razu widać, że nie jest to plik tekstowy, a samo rozszerzenie ma dziwną postać). Oczywiście plik zawiera w rzeczywistości złośliwe oprogramowanie (malware). Otworzenie załącznika może spowodować zainfekowanie komputera, a w konsekwencji – kradzież poufnych danych klienta (danych do logowania do serwisu www).

Tak naprawdę naszą uwagę powinien jednak zwrócić przede wszystkim adres e-mailowy, z którego otrzymujemy wiadomość. W tym przypadku jest to „fitting2009@yandex.com”. Nietrudno się domyślić, że PKO BP nie wysyła wiadomości z rosyjskiej domeny…Inna sprawa, że kradzież danych do logowania to jedno. Klient musi jeszcze ulec prośbie o podanie kodów z karty kodów jednorazowych, kodu SMS lub kodu z tokena. Dopiero to autoryzuje przestępczy przelew. Czy to nie powinno być dla niego wystarczająco alarmujące?

PKO BP ostrzega klientów. A może by tak akcja edukacyjna?

Oczywiście pod wiadomością znajdziemy rady dla klientów banku. PKO BP zaleca m.in., by zawsze ręcznie wprowadzać adres strony podczas logowania do serwisu internetowego banku, sprawdzać mimo wszystko jego poprawność czy by pamiętać, że przy logowaniu do serwisu (ani tuż po tym) nie jest wymagane podawanie kodu z narzędzia autoryzacyjnego.

Zastanawiam się jednak, kiedy banki podejmą się poprowadzenia akcji edukacyjnej (kojarzę na ten moment jedynie akcję Alior Banku PhishingSTOP), w której – krok po kroku – przedstawione byłyby różne zagrożenia, charakterystyczne sposoby działania cyberprzestępców, a także lista czynności, których pod żadnym pozorem nie należy wykonywać. Aktualne metody przestępców grasujących w sieci w pigułce.

Może to by było bardziej przydatne, zważywszy na fakt, że rzadko kto zwraca uwagę na komunikaty zamieszczane przez banki? Albo że są one zwyczajnie lekceważone, a przyczyna zagrożenia – bagatelizowana?