Plotki, domysły i podejrzenia odnośnie ostatniej kampanii prezydenckiej w USA jasno pokazują, że politycy jak nigdy dotąd potrzebują dbać o bezpieczeństwo tego, jak wygląda ich kampania wyborcza w internecie. Wystarczy przecież włamać się takiemu kandydatowi na skrzynkę mailową, żeby mieć możliwość wypaczenia wyników wyborów. Specjalnie dla kandydatów przygotowaliśmy poradnik, jak dbać o bezpieczeństwo w sieci.

Kampanie wyborcze już dawno przeniosły się z plakatów i ulotek do internetu. To oczywiste, skoro w internecie i na portalach społecznościowych spędzamy coraz więcej czasu. Sieć jest wprost wymarzonym miejscem do prowadzenia kampanii. Stwarza praktycznie nieograniczone możliwości dyskusji z wyborcami i dotarcie do zdecydowanie większego ich grona. Pozwala błyskawicznie reagować na zmieniającą się dynamicznie sytuacje, czy ciekawie przedstawiać swój program. Poza niewątpliwymi zaletami, jakie daje kampania wyborcza w internecie, to również ogromne zagrożenie dla samych kandydatów. Wystarczy wskazać, że to właśnie internet jest miejscem, w którym kandydat może stać się obiektem tej brudniejszej części kampanii wyborczej.

To wszystko wynika z tego, że poziom informatycznej świadomości w naszym społeczeństwie jest zatrważający. Wciąż nie rozumiemy w pełni wszystkich zagrożeń, jakie niesie ze sobą korzystanie z internetu i bardzo łatwo padamy ofiarami ataków. Do tego dochodzi także potoczne mniemanie, że bezpieczeństwo w internecie wymaga posiadania bardzo skomplikowanej czy nawet iście hakerskiej wiedzy. Tymczasem podstawowe zasady bezpieczeństwa są bardzo proste i nie wymagają ukończenia studiów informatycznych.

Bezpieczna kampania wyborcza w internecie

Nie trzeba nikogo przekonywać, że podczas kampanii wyborczej to kandydaci, a co za tym idzie całe sztaby wyborcze, powinni szczególnie dbać o bezpieczeństwo w sieci. Zachodnia prasa coraz częściej i śmielej donosi o wpływie, jaki hakerzy mieli na wyniki ostatnich wyborów w USA, Francji czy podczas kampanii referendalnej w Wielkiej Brytanii w sprawie Brexitu. Wystarczy przypomnieć sobie tylko wpadkę sztabu Hilary Clinton i aferę, jaką wywołało odkrycie, że kandydatka na prezydenta korzystała z prywatnej skrzynki mailowej do załatwiania spraw służbowych. Z pewnością żaden kandydat w najbliższych wyborach nie chciałby, żeby na światło dzienne wypłynęły jego skrzętnie skrywane sekrety. Zresztą nie muszą to być dowody na popełnianie przestępstw. Zdjęcie z imprezy sprzed kilku lat niekoniecznie musi być problemem dla kandydata. Co innego wykradzione plany kampanii, kontakty czy wreszcie prywatne wiadomości.

Z myślą o kandydatach przygotowaliśmy poniższy poradnik, który w kilku prostych krokach pozwoli zwiększyć bezpieczeństwo kandydata i zminimalizować ryzyko wstydliwej i kompromitującej wpadki. Oczywiście z poniższych rad może, a nawet powinien skorzystać absolutnie każdy, kto korzysta z internetu. Niezależnie od tego, czy w celach służbowych, czy wyłącznie prywatnie lub rozrywkowo.

Co to jest phishing?

Opisywanie tego, jak powinna wyglądać bezpieczna kampania wyborcza w internecie, warto rozpocząć od wyjaśnienia najczęściej stosowanego rodzaju ataku, czyli phishingu. Phishing jest metodą oszustwa, w której atakujący podszywa się pod kogoś w celu wyłudzenia interesujących go informacji. W analogowej rzeczywistości phishingiem można nazwać oszustwa „na wnuczka„. Przestępca podszywa się bowiem za kogoś, komu jego ofiara ufa, aby w ten sposób wyłudzić od niej pieniądze. W internecie phishing polega na „zachęceniu” ofiary do ujawnienia informacji, których normalnie nie ujawnia. Na przykład hasło do skrzynki pocztowej. Przestępcy w tym celu podsyłają ofierze link do strony, która łudząco przypomina stronę do logowania się na konto Google. Pech polega na tym, że ofiara nie loguje się na swoje prawdziwe konto, ale strona jest tak skonstruowana, że przestępca widzi wpisane przez ofiarę login i hasło. Potem wykorzystuje je do zalogowania się na jej prawdziwe konto, aby następnie mieć dostęp do jej skrzynki pocztowej.

Oczywiście phishing może być przeprowadzany na mnóstwo różnych sposobów, począwszy od e-mail, sms, telefony czy wreszcie aplikacje. Teoretycznie wydaje się to proste do uniknięcia, ale okazuje się, że aż 45% użytkowników, którzy wejdą na dobrze skonstruowaną stronę phishingową, pada jej ofiarą. Dlatego tak ważne jest, żeby nie tylko kandydaci, ale i członkowie i pracownicy sztabów byli niezwykle czujni, korzystając z internetu.

Bezpieczne hasło to absolutna podstawa

Stosowanie bezpiecznego hasła to absolutna podstawa. Pomimo tego, że z internetu korzystamy od wielu lat, najczęściej używane hasła wciąż brzmią kuriozalnie. Qwerty, abc123, 123456 to tylko nieliczne z przykładów. Podstawą jest stosowanie unikalnych haseł do każdego konta, z którego korzystamy. Dzięki temu nawet jeżeli ktoś wykradnie hasło „hasło1” do internetowego forum, z którego nie korzystamy od lat, mamy pewność, że hasło dostęp do naszej skrzynki mailowej wciąż jest bezpieczny. Dobre hasło powinno zawierać co najmniej 8 znaków, w tym małe i wielkie litery, cyfry i symbole. Nie, „HAslo1!” nie jest dobrym pomysłem.

Jedną z metod na stworzenie dobrego hasła jest metoda fraz (aczkolwiek niektórzy uważają ją za kontrowersyjną). O co chodzi? Weźmy łatwą do zapamiętania frazę (będzie łatwiej ją zapamiętać, jeżeli jest prawdziwa), na przykład Mam 2 psy, 1 kota i 3 kanarki. Na tej podstawie można stworzyć hasło M2p1ki3k. Innym przykładem może być zdanie Tomek pisze długi i nudny artykuł od 3 godzin, a od 2 nie jadł, więc jest bardzo głodny. Na jego podstawie hasło może brzmieć Tpdinao3g^ao2nj^wjbg. (znak ^ wstawiłem zamiast przecinka, co dodatkowo wzmocniło hasło).

Warto również zadbać o ustawienie opcji odzyskiwania hasła na wypadek, gdyby w natłoku kampanii zdarzyło się je zapomnieć. Na temat haseł i powyższej metody fraz wypowiadał się sam Edward Snowden. Trudno o lepszą rekomendację stosowania metody fraz przy tworzeniu haseł.

Najlepsza rada, jaką ci mogę dać, to zmień myślenie z hasła na frazę. Pomyśl o jakiejś frazie, która jest za długa, żeby ją złamać na siłę, i której nie ma w słowniku.

Tworząc hasło pamiętaj:

- nie używaj słów występujących w słowniku;

- nie używaj powtarzających się znaków;

- nie używaj wskazówek dotyczących haseł;

- nie zezwalaj na uwierzytelnianie oparte na wiedzy;

- ogranicz liczbę prób podania hasła.

Włącz weryfikację dwustopniową wszędzie tam, gdzie to możliwe

Weryfikacja dwuetapowa polega na dodaniu dodatkowej warstwy zabezpieczenia do konta. Dzięki temu dostęp do konta jest chroniony za pomocą tego, co znasz (hasło) oraz tego, co posiadasz (np. telefon). Drugi etap weryfikacji może mieć różną formę. Najczęściej spotykanym jest wykorzystanie kodu zdrapki lub kodu, wysłanego na wskazany w ustawieniach numer telefonu. To może być również SMS, weryfikacja poprzez połączenie telefoniczne, czy specjalne urządzenie (token lub klucz bezpieczeństwa).

Szczególną uwagę warto zwrócić na klucz bezpieczeństwa. To małe urządzenie swoim wyglądem przypomina pendrive. Do swojego działania nie potrzebuje dostępu do sieci ani prądu. Jest to rozwiązanie dość kosztowne, aczkolwiek zapewnia najwyższy poziom ochrony przed phishingiem. Świetną alternatywą dla klucza bezpieczeństwa jest aplikacja Google Authenticator. Aplikacja generuje sześć cyfr, które należy podać podczas logowania razem z loginem i hasłem do usług Google.

Aktualizuj oprogramowanie

Wyskakujące w prawym dolnym rogu powiadomienia o dostępnych aktualizacjach nie pojawiają się tam po to, aby nas irytować. Dzięki temu rozwiązaniu twórcy oprogramowania informują użytkowników o dostępności aktualizacji. To nie tylko nowe funkcje, ale przede wszystkim aktualizacje tego, co niewidoczne na pierwszy rzut oka. Każdy program zawiera błędy i dziury. Oczywiście są one wynajdowane przez twórców na bieżąco i naprawiane właśnie w drodze aktualizacji. Skorzystaj z automatycznych aktualizacji, aby upewnić się, że masz wszystkie najnowsze poprawki zabezpieczeń, wbudowane złośliwe oprogramowanie i ochronę przed phishingiem. Przestarzałe oprogramowanie można porównać do butów z rozwiązanymi sznurówkami. Niby działa, ale potknięcie i bolesny upadek jest raczej kwestią czasu.

Oczywiście ważne jest nie tylko oprogramowanie zainstalowane na komputerze kandydata, ale także oprogramowanie wykorzystywane do zarządzania jego stroną internetową. Strony internetowe kandydatów najczęściej opierają się właśnie o CMS, co pozwala na ich łatwą obsługę przez personel nietechniczny. Właśnie dlatego tym bardziej warto zadbać o to, żeby programy przez nich wykorzystywane zawsze były aktualne.

Szyfrowanie połączeń za pomocą HTTPs

Szyfrowanie jest nowoczesną metodą ochrony informacji elektronicznych i z powodzeniem jest wykorzystywane do łączenia się ze stronami internetowymi. Przeglądarki internetowe wykorzystują protokół HTTP do łączenia się ze stronami. HTTPs jest szyfrowaną formą tego połączenia. Dzięki temu jest to rozwiązanie zdecydowanie bardziej bezpieczne. Aby sprawdzić, czy połączenie z daną stroną jest szyfrowane, trzeba zobaczyć, czy adres strony rozpoczyna się od https://. Połączenie nieszyfrowane rozpoczyna się od http://. Obecnie przeglądarki sygnalizują bezpieczne połączenie za pomocą ikonki zielonej kłódki. Dobrym przykładem na zobrazowanie tego, czym jest protokół HTTPs, jest porównanie go do pocztówki. Zwykłą wysłaną pocztówkę z wakacji może przeczytać każdy, kto ją zobaczy w drodze do adresata. Pracownicy poczty, listonosze, czasem nawet sąsiedzi. Inaczej wygląda możliwość poznania jej treści, jeżeli pocztówka znajdzie się w zamkniętej kopercie. W tym porównaniu protokołem HTTP jest zwykła pocztówka. Pocztówka w zamkniętej kopercie jest HTTPs.

Protokoły HTTPs chronią użytkowników podczas wymiany danych ze stroną internetową i zapewniają, że żadne reklamy, złośliwe oprogramowanie ani żadna inna treść nie jest ‘’wstrzykiwana’’ za pośrednictwem sieci. Właśnie dlatego najlepiej włączyć szyfrowanie HTTPs na wszystkich stronach internetowych kandydata.

Jak w ogóle zaopatrzyć swoją stronę internetową w protokół HTTPs? To banalnie proste – te certyfikaty się kupuje. Taką usługę oferuje już praktycznie każdy provider hostingu i to właśnie do nich należy się zwrócić w celu podniesienia bezpieczeństwa swojej strony internetowej.

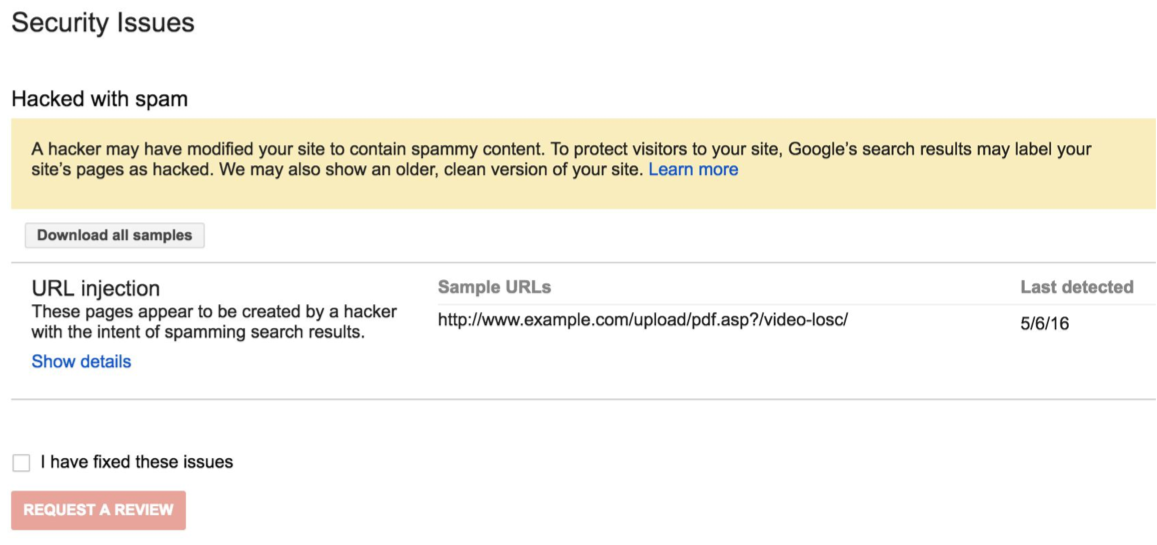

Korzystanie z Google Search Console

Administratorzy stron internetowych kandydatów powinni swoją uwagę zwrócić na darmowe narzędzie udostępniane przez Google. Google Search Console służy do monitorowania statusu strony w wyszukiwarce internetowej, zoptymalizowanie jej widoczności oraz zwiększenie jej bezpieczeństwa. Za pośrednictwem tego narzędzia Google rozsyła do webmasterów informacje o podejrzanej aktywności na stronie, wykrytych problemach, czy nawet próbach ataków. W oczywisty sposób pozwala to na podjęcie odpowiednich środków zaradczych w chwili uzyskania wiadomości o ataku. Według statystyk Google w 2016 roku zhakowanych zostało o 32% więcej stron internetowych i nic nie wskazuje na to, żeby ten trend miał się ku końcowi. Aż 61% webmasterów nie zostało powiadomionych, ponieważ nie byli zarejestrowani w Search Console. Jednocześnie ci, którzy informację odebrali, aż w 84% przypadków z sukcesem odparli aktywność hakera. To kolejny argument przemawiający na korzyść zarejestrowania się w Google Search Console.

Tworzenie kopii zapasowej

Mówi się, że internauci dzielą się dwie zasadnicze grupy. Na tych, co robią kopie zapasowe oraz tych, którzy będą je robić. Oczywiście dotyczy to nie tylko plików zapisanych na twardym dysku, ale również kopię zapasową witryny internetowej. Pozwala to na odzyskanie stanu strony sprzed ataku i znacznie pomaga cofać działania hakerów. Warto zadbać o automatyczne tworzenie kopii zapasowych stron internetowych.

Mało tego, samą kopię zapasową też warto dodatkowo zabezpieczyć. Powinni pamiętać o tym nie tylko politycy. Taką kopię można wykonywać przykładowo na zewnętrznym dysku, połączonym za pomocą USB lub LAN z automatycznym szyfrowaniem danych. Dzięki temu nawet straciwszy dysk z kopią zapasową, jego nowy właściciel nie będzie mógł wykorzystać jego zawartości i będzie dla niego bezwartościowa.

Przeszkolenie pracowników

Nawet najlepsze zabezpieczenia i najwymyślniejsze systemy informatycznie nie pomogą, kiedy obsługujące je osoby bezmyślnie klikają w każdy wyskakujący link. Spersonalizowane ataki w dużej mierze opierają się nie na łamaniu haseł, a łamaniu ludzi. Łamaniu oczywiście w znaczeniu przenośnym. Dlatego kandydaci powinni zadbać o odpowiednie przeszkolenie całego sztabu. Jasno określone zasady i obowiązki dla poszczególnych osób pomogą uniknąć rozmycia odpowiedzialności. Opracowanie odpowiednich procedur zgłaszania o podejrzanych aktywnościach to także konieczność. Pracownicy i sztabowcy powinni wiedzieć i zwracać uwagę na wyskakujące ostrzeżenia przeglądarki i z tyłu głowy mieć świadomość, że takich sygnałów nie można bagatelizować.

Google Advanced Protection Program

Google stworzyło specjalny program ochrony, który jest zaadresowany do osób posiadających konto Google i szczególnie narażonych na ataki. Kandydaci, a także wszyscy członkowie sztabów wyborczych są idealnymi adresatami tego programu. Program Ochrony Zaawansowanej chroni osobiste konta Google osób najbardziej narażonych na ataki ukierunkowane – na przykład dziennikarzy, aktywistów, biznesmenów czy osób odpowiedzialnych za kampanie wyborcze. Korzystanie z tego programu jest bezpłatne. Jedynym warunkiem jest kupno dwóch kluczy bezpieczeństwa, które następnie będzie się wykorzystywało do zwiększenia swojej ochrony. Koszt jednego klucza zaczyna się od 20-25$, a więc około 100 zł. W jaki sposób Program Ochrony Zaawansowanej zwiększa bezpieczeństwo użytkownika?

Dzięki temu, że do logowania na konto Google poza użyciem hasła wymaga się także użycie fizycznego klucza, atakujący nie będzie miał żadnego pożytku z uzyskanych danych. Dlatego nawet, jeżeli kandydat stanie się ofiarą phishingu i poda swoje hasło na tacy, przestępca i tak nie będzie mógł z niego skorzystać. Do tego musiałby ukraść fizyczny klucz bezpieczeństwa, który kandydat ma w kieszeni.

Dla wszystkich innych, którzy z jakiegoś powodu nie chcą korzystać z powyższego programu zalecane jest sprawdzenie ustawień prywatności na swoim koncie Google.

Powyższe rady powinien sobie wziąć do serca każdy internauta, nie tylko ten, który kandyduje na stanowisko burmistrza czy radnego. Trzeba jednak mieć świadomość, że nawet zastosowanie każdej z powyższych rad może okazać się bezskuteczne. Znacznie jednak zwiększają „koszt wejścia” atakującego. Bardzo często po pierwszej nieudanej próbie ataku swoją uwagę skupiają na innych, łatwiejszych celach. Można to porównać do człowieka, który idąc ulicą, próbuje otwierać wszystkie mijane drzwi. Oczywiście jego uwagę skupiają te mieszkania, które były otwarte, ponieważ to do nich łatwiej wejść niepostrzeżenie. Oczywiście inaczej wygląda kwestia ochrony przed wysoko spersonalizowanym atakiem, kiedy cel jest dokładnie obserwowany przez wiele tygodni i szczegółowo rozpracowany.

Niezależnie od tego, zastosowanie powyższych rad z całą pewnością podniesie poziom bezpieczeństwa i znacznie zwiększy „koszt wejścia” atakującego.

Wpis powstał we współpracy z Google