Sieć Internet kojarzy się nierozłącznie z wolnością, szybkością przepływu informacji, a także niewyobrażalnymi możliwościami, których ludzkość nie miała nigdy wcześniej. Niestety, wraz ze wzrostem możliwości, rozwijają się wszelakie narzędzia, dzięki którym można Internetowi (i jego użytkownikom) zagrozić.

Zjawisko cyberprzestępczości spowodowało powstanie i rozwój dziesiątek metod ataków na serwery, centra danych i infrastruktury. Jednym z ataków, który może być przeprowadzony nawet przez laika, i przed którym bardzo ciężko się obronić, jest DDoS.

DDoS

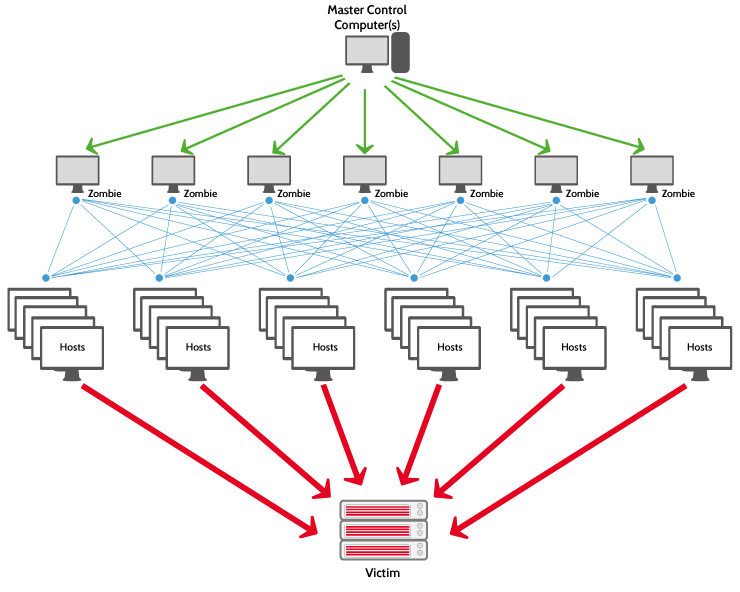

Distributed Denial of Service, a po przetłumaczeniu: rozproszona odmowa usługi, jest atakiem na system lub usługę komputerową w celu utrudnienia lub uniemożliwienia działania. Komputery atakujące zasypują ofiarę fałszywymi zapytaniami. Dla każdego zapytania system ofiary musi przydzielić pewne zasoby potrzebne do udzielania odpowiedzi, co przy bardzo dużej liczbie połączeń prowadzi do wyczerpania dostępnych zasobów. Finalnie oznacza zawieszenie się systemu, co skutkuje niedostępnością usług.

Celem ataków DDoS padały wszelakie systemy, od mniejszych serwisów, przez serwery do gamingu, aż po strony internetowe, należące do Rządu. Przykładowo autorski system OVH VAC, w 2017 r., wykrywał średnio 1800 ataków DDoS dziennie – czyli mniej więcej 50 000 miesięcznie. Co ciekawe, do ataku tego typu może dojść nawet z przyczyn naturalnych. Bardzo często, po rzekomej informacji o przeprowadzeniu DDoS, internauci wchodzą na stronę, aby sprawdzić, czy rzeczywiście nie działa. W przypadku dużej liczby odwiedzających serwery, na których mieści się strona, po prostu nie wytrzymują. Identycznie może wyglądać rezultat udanej kampanii reklamowej, loterii czy super okazji cenowej w ogólnopolskim serwisie aukcyjnym.

Atak DDoS może być przeprowadzony na dwa sposoby. Powszechnie stosuje się poniższy podział

- atak wolumetryczny

- atak aplikacyjny

Pierwszy rodzaj ataku, czyli atak wolumetryczny, oznacza intensywny ruch, dużo zapytań lub szybkie zapytania, mające na celu wysycenie zasobów, np. łącza, procesora lub pamięci. Ilość napływających – pojedynczo niegroźnych – podobnych do siebie pakietów danych lub zapytań jest tak duża, że łącze internetowe nie jest w stanie ich przyjąć.

Atak aplikacyjny jest natomiast znacznie groźniejszym i coraz powszechniejszym działaniem. Ta metoda polega na celowym wysycaniu zasobów informatycznych aplikacji internetowej, np. mocy obliczeniowej lub pamięci. Cyberprzestępca zmusza atakowany system do poświęcenia wszystkich dostępnych zasobów, by obsługiwały konkretne zapytania, tym samym obciążając go i uniemożliwiając dostęp innym użytkownikom. Takie działanie naśladuje zachowanie człowieka, przez co jest dużo trudniejsze do wykrycia.

Odpowiedzialność za przeprowadzenie ataku DDoS

Mimo, że bardzo łatwo zrelatywizować proces ataku i wmówić sobie, że jesteśmy tylko zwykłym odwiedzającym, to polskie prawo karne przewiduje możliwość ukarania atakującego. Kodeks karny reguluje dwa przestępstwa, które może popełnić osoba, przeprowadzająca atak DDoS. Pierwszym z nich jest czyn, zwany w prawniczej beletrystyce „niszczeniem danych informatycznych”. Tak też artykuł 268a Kodeksu karnego stanowi

§ 1. Kto, nie będąc do tego uprawnionym, niszczy, uszkadza, usuwa, zmienia lub utrudnia dostęp do danych informatycznych albo w istotnym stopniu zakłóca lub uniemożliwia automatyczne przetwarzanie, gromadzenie lub przekazywanie takich danych, podlega karze pozbawienia wolności do lat 3.

§ 2. Kto, dopuszczając się czynu określonego w § 1, wyrządza znaczną szkodę majątkową,podlega karze pozbawienia wolności od 3 miesięcy do lat 5.

Przeprowadzenie takiego ataku i zablokowanie dostępu do usług niewątpliwie wypełnia znamiona czynu, opisanego powyżej. Kolejnym przestępstwem jest to, które opisane jest w artykule 268 Kodeksu karnego.

§ 1. Kto, nie będąc do tego uprawnionym, niszczy, uszkadza, usuwa lub zmienia zapis istotnej informacji albo w inny sposób udaremnia lub znacznie utrudnia osobie uprawnionej zapoznanie się z nią,

podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do lat 2.§ 2. Jeżeli czyn określony w § 1 dotyczy zapisu na informatycznym nośniku danych, sprawca podlega karze pozbawienia wolności do lat 3.

§ 3. Kto, dopuszczając się czynu określonego w § 1 lub 2, wyrządza znaczną szkodę majątkową,

podlega karze pozbawienia wolności od 3 miesięcy do lat 5.§ 4. Ściganie przestępstwa określonego w § 1-3 następuje na wniosek pokrzywdzonego.

Jest to przestępstwo wnioskowe, czyli ścigane jedynie na wniosek pokrzywdzonego. To przestępstwo obejmuje szerszy zakres działania sprawcy i dotyczy istotnej informacji. Przeprowadzający atak DDoS na elementy krytycznej infrastruktury, bądź serwery zawierające wrażliwe dane, najprawdopodobniej popełni również to przestępstwo.

A co, jeżeli jesteśmy atakowani?

Trzeba od razu zaznaczyć, że nawet jeżeli strona internetowa nie odpowiada, działa niezwykle wolno, a transfer jest utrudniony, to nie należy zakładać, że do ataku doszło. Czasem nawet i nieproporcjonalnie większy ruch na stronie może być wynikiem większego zainteresowania internautów lub korzystających z naszych usług.

Jeżeli jednak problem się powtarza, a my mamy pewność, że doszło do ataku DDoS (przykładowo po konsultacji z helpdeskiem firmy hostującej nasz serwer) pamiętajmy, że nawet w momencie ataku mamy pewne narzędzia, przydatne do dalszego działania. Istotnym jest również fakt, że zgłoszenie ataku na policję jest pierwszym (i niezbędnym) działaniem, które musimy wykonać, aby sprawca ataku poniósł odpowiedzialność. Jeżeli zamierzamy informować policję o tym, że jesteśmy lub zostaliśmy zaatakowani, niezwykle pomocne będą jakiekolwiek dowody. Takimi mogą być – przykładowo – logi z serwera.

Jeżeli chodzi o logi, to warto mieć na względzie sniffer tcpdump, który służy do śledzenia komunikacji w sieci komputerowej. Odpowiednio wykorzystany pozwala na pełne przechwytywanie i zapisywanie do pliku pakietów TCP/IP. W sieci można znaleźć gotowe skrypty do zaimplementowania na serwerze, które w przypadku ataku – zapiszą do pliku informacje o pakietach, które transmitowane były w momencie DDoS. Może to być przydatne w celu identyfikacji źródła, z którego dokonywany jest atak.

Zgłaszając na policję atak DDoS warto przekazać podstawowe informacje, tj. czas trwania i nastąpienia ataku oraz materiał w postaci – przykładowo – logów. Jeżeli podejrzewamy kto może stać za takim atakiem – zawsze warto o tym wspomnieć.

Jak się bronić przed atakiem DDoS?

Mimo, że obrona przed atakiem DDoS wydaje się być niezwykle trudna, to opracowano pewne metody ochrony. Jedną z nich jest – przykładowo – blokada regionów, z których można na stronę się dostać. Bardzo często „komputery zombie”, wykorzystywane do ataków DDoS znajdują się w konkretnych państwach. Zablokowanie połączeń z serwerem, dochodzących z konkretnych, znanych z cyberprzestępczości krajów, może pozytywnie wpłynąć na poziom ochrony. Inną opcją może być odcięcie dostępu do atakowanego zasobu strony, aby umożliwić ruch w pozostałych częściach serwisu. Jednak obie te metody w pewnym sensie wspomagają atak – uniemożliwiają dostęp do zasobów serwisu grupie odbiorców.

Znacznie lepszym sposobem na ochronę przed DDoS jest natomiast autorska technologia firmy OVH, Partnera tego tekstu. System ochrony przed DDoS, zwany Anty-DDoS. Usługa ta filtruje i monitoruje przepływ pakietów w sieci – pomiędzy usługą a odbiorcą. Całość jest rozproszona w wielu miejscach w sieci, co skutkuje szybszym i dokładniejszym reagowaniem, do tego działa na kilku etapach – od prostej i szybkiej filtracji, aż po szczegółową analizę ruchu w obu kierunkach.

Niepożądany ruch, będący wynikiem – przykładowo – ataku DDoS zostaje odfiltrowany, a pożądany ruch – pozostaje bez zakłóceń. Pozwala to odbiorcy na bezproblemowe korzystanie ze strony, a atak zostaje zablokowany.

Technologia jest dostępna dla różnych opcji hostingu u naszego Partnera, w tym VPS, Public Cloud, Private Cloud i serwerów dedykowanych.

Więcej informacji o ochronie przed DDoS można uzyskać tutaj, natomiast ofertę hostingu OVH – tutaj.