Uwierzytelnianie dwuskładnikowe

Uwierzytelnianie dwuskładnikowe (i wielopoziomowe) to sposób autoryzacji podczas logowania, który zakłada konieczność użycia identyfikatora i hasła uwierzytelniającego, podawanego lub generowanego w sposób zakładający skorzystanie z zewnętrznego źródła, możliwie autonomicznego i uprawdopodabniającego właściwy zamiar i tożsamość próbującego uzyskać dostęp.

Jak wspomniałem we wstępie, takie rozwiązanie funkcjonuje w odniesieniu do - na przykład - serwisów bankowych. Dyrektywa PSD2 wymusiła na operatorach bankowych znaczne przebudowanie sposobów logowania do swoich serwisów internetowych, co w większości obarczone jest właśnie uwierzytelnianiem dwuskładnikowym - głównie przez konieczność potwierdzenia chęci logowania w aplikacji mobilnej na smartfonie.

Owo rozwiązanie wykorzystywane jest nie bez powodu. To najprostsza, a zarazem najskuteczniejsza metoda, zwiększająca poziom bezpieczeństwa, która nie wymaga stosowania dodatkowych nakładów. Nie powoduje również nadmiernych uciążliwości po stronie użytkownika.

Korzyści z korzystania z uwierzytelniania dwuskładnikowego

Uwierzytelnianie dwuskładnikowe to szereg korzyści, które mogą nie być na pierwszy rzut oka widoczne. Warto spojrzeć na całościowy i pozornie niewidoczny, acz niebagatelny, wpływ tego typu rozwiązań na bezpieczeństwo systemu, na przykład firmowego, ale i finansów przedsiębiorcy.

Niepożądany dostęp to nie tylko zalogowanie się przez osobę niepożądaną, ale także szereg skutków i konsekwencji, które z takiego zdarzenia płyną. Zalogowanie się przez cyberprzestępcę do systemu, w którym widnieją wrażliwe dla przedsiębiorstwa dane, może poskutkować nie tylko wykradnięciem służbowych plików, ale także - na przykład - wyciekiem danych osobowych.

W dobie funkcjonowania przepisów o ochronie danych osobowych, na przykład unijnego RODO, zwiększanie poziomu zabezpieczeń w zakresie dostępu do systemów, w których przechowywane są wrażliwe dane, staje się koniecznością. Sam UODO wskazuje na konieczność stosowania zabezpieczeń, takich jak opisywane uwierzytelnianie dwuskładnikowe.

Jak skorzystać z uwierzytelniania dwuskładnikowego?

Podwójne uwierzytelnianie pomaga wdrożyć ESET - partner tego wpisu - za pośrednictwem swojej usługi ESET Secure Authentication. Zastosowanie tej technologii w odniesieniu do służbowego systemu jest o tyle istotne, że pracownicy bardzo często nie dbają o bezpieczeństwo swoich danych, a gdy mają możliwość ustawienia własnego hasła dostępu, to z reguły wykorzystują to, które wykorzystywane jest w wielu innych miejscach.

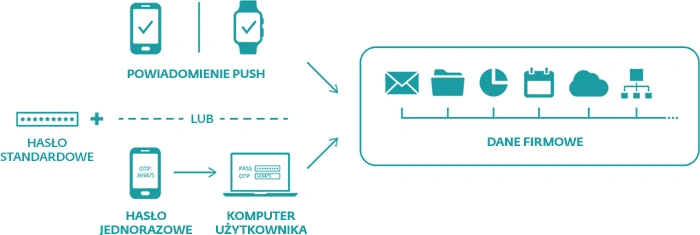

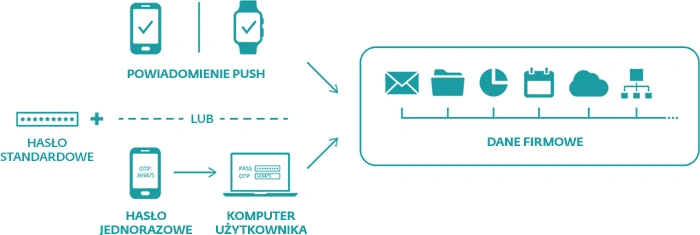

Oprogramowanie integruje się z wieloma platformami, jak usługi Google, czy Microsoft, wymagając podczas logowania wyrażenia dodatkowej zgody za pomocą sprzężonej aplikacji na smartfona z Androidem/iOS/Windows 10 Mobile, dostępnej również na smartwatche. Sam schemat działania usługi wygląda tak:

Schemat działania usługi (Źródło: ESET)

Oprogramowanie jest w pełni kompatybilne, toteż - po konfiguracji - może chronić dostępu do służbowego serwera, zdalnego pulpitu i wielu, wielu innych. Warto obejrzeć krótki materiał wideo, żeby zobaczyć, jak proste w obsłudze jest uwierzytelnianie dwupoziomowe.

A jeżeli nie uwierzytelnianie dwuskładnikowe, to co?

Zdajemy sobie sprawę z tego, że odpowiednie zadbanie o bezpieczeństwo - już nie tylko samych danych, ale w ogóle przedsiębiorstwa w sieci - jest niezwykle istotne, ale i niezwykle trudne. Kanałów, którymi dane mogą wyciec, jest przecież wiele. Nawet gdy zostanie wdrożone dodatkowe zabezpieczenie w postaci uwierzytelniania dwuskładnikowego, to dane w dalszym ciągu mogą zostać utracone, bądź ujawnione.

Tutaj z pomocą przychodzą usługi DLP (Data Loss Protection) jak Safetica (należąca do ESET Technology Alliance). Technologie DLP przeciwdziałają utracie lub kradzieży danych, toteż nawet gdy "tradycyjne" zabezpieczenia zawiodą, to w dalszym ciągu pozostaje swoisty wentyl bezpieczeństwa w postaci oprogramowania chroniącego dane w dodatkowy sposób.

Twórcy systemu podają, że aż 80% przedsiębiorców w ostatnim roku doświadczyło incydentu związanego z bezpieczeństwem swojej sieci. Przeliczając to na pieniądze, wyliczono, że średni koszt naruszenia bezpieczeństwa danych to 4 miliony dolarów. Ponadto, ponad 2/3 małych firm upada w ciągu pół roku od dużego wycieku danych.

Skąd się taka sytuacja bierze? To bardzo proste. Poważne wycieki danych generują olbrzymie straty. I nie chodzi tutaj jedynie koszty, które można ponieść na przykład wskutek kary finansowej, ale o złą opinię na rynku i brak zaufania wśród klientów.

Safetica

Safetica jest zaawansowanym narzędziem, które służy do zarządzania bezpieczeństwem danych w obrębie przedsiębiorstwa. Poprzestanie jedynie na tym stwierdzeniu to jednak obraza dla usługi, bo Safetica pozwala na kontrolę wszystkich kluczowych kanałów, którymi płyną firmowe dane.

System składa się z aplikacji, mogących działać w ukryciu na służbowych urządzeniach (również smartfonach), które przesyłają na serwer zgromadzone dane. Zebrane informacje możemy wyświetlić w konsoli aplikacyjnej, w której administrator może również wdrożyć polityki bezpieczeństwa, jakie obowiązują w organizacji (np. określać, które istotne dane mogą być swobodnie przesyłane pocztą internetową czy kopiowane na urządzenia wymienne). Dodatkowo administrator, korzystający z aplikacji internetowej w przeglądarce, jest w stanie monitorować informacje na temat aktywności pracowników w swojej organizacji.

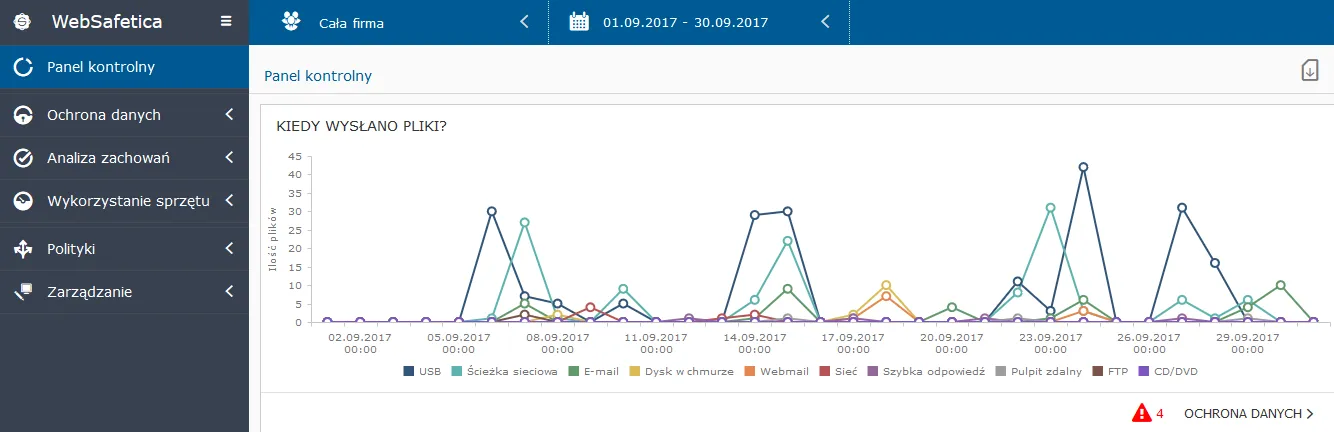

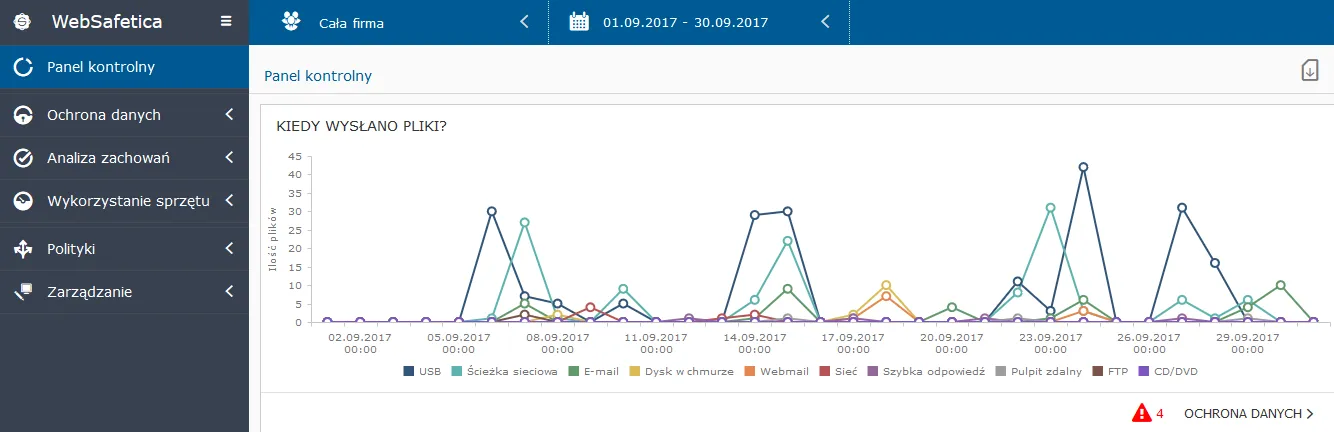

Tak prezentuje się panel kontrolny systemu WebSafetica tuż po zalogowaniu

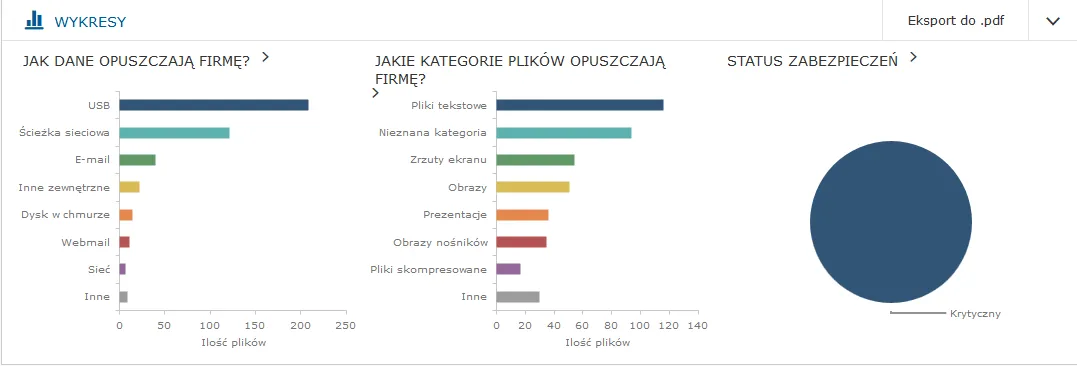

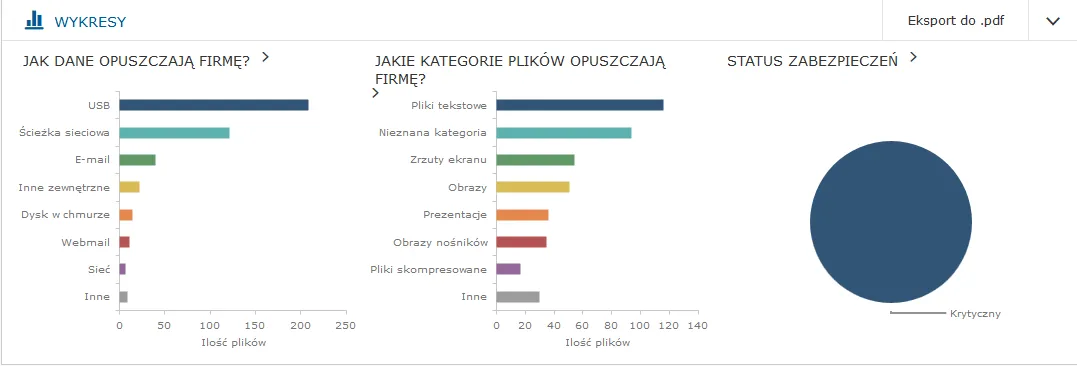

Safetica jest narzędziem uniwersalnym. W zależności od potrzeb i ustawień użytkownika może wykonywać określone działania. Program jest w stanie wykryć podejrzaną aktywność, a także w razie potrzeby ją zablokować. Administrator ma dostęp do różnych zestawień i prezentacji, dzięki czemu wie, kto obraca konkretnymi plikami, w jaki sposób, a także co z nimi robi - łącznie z możliwością powiadomienia, gdy dane zostaną skopiowane na pendrive, czy wydrukowane.

Dostępne są różne zestawienia, nawet z możliwością pokazania, jak dane opuszczają firmę

Korzystanie z tego typu rozwiązań jest niezwykle wydajne, bo pozwala na całkowitą kontrolę nad każdym kluczowym megabajtem. Odpowiednio skonfigurowana usługa, przy wykorzystywaniu w przedsiębiorstwie - a także wykorzystywanych w pracy zewnętrznych usługach - dodatkowych zabezpieczeń, jak uwierzytelnianie dwupoziomowe, pozwala na osiągnięcie niemożliwego. Pewności bezpieczeństwa danych do tego stopnia, że nawet najbardziej bojący się o swoje dane przedsiębiorca, będzie mógł spać spokojnie.